| |

ABOUT SECURESCRYPT

SecureScrypt has simplified the way organizations detect and respond to

today’s ever evolving threat landscape. Our unique and award-winning

approach, trusted by thousands of customers, combines the essential

security controls of our all-in-one platform, SecureScrypt Unified

Security Management, with the power of SecureScrypt’s Open Threat

Exchange, TheHipe, the world’s largest crowd-sourced threat intelligence

community, making effective and affordable threat detection attainable

for resource-constrained IT teams.

SecureScrypt, Open Threat Exchange, OTX, AlienApps, Unified Security

Management, USM, USM Appliance, and USM Anywhere are trademarks of

SecureScrypt and of their respective owners |

|

| |

Einführung eines ISMS

nach ISO 27001 – Erstellung einer Governance - MSS

( ENGLISH Version click here )

Bernhard Bowitz, Dipl. Ing. (C) 2016

Ein InformationsSicherheitsManagementSystem (ISMS)

ist ein Satz von Richtlinien, die sich mit dem Informationssicherheitsmanagement

oder mit den IT-bezogenen Risiken befassen. Die einzelnen Empfehlungen

entstanden vor allem aus BS 7799 und daraus wiederum des ISO 27001 und des BSI

Grundschutzes.

Die Regelungen (Governance) hinter einem ISMS bestehen darin, dass eine

Organisation eine einheitliche ( auf der Grundlage des BSI) Reihe von

Richtlinien, Prozessen und Systemen entwerfen, implementieren und pflegen muss,

um Risiken für ihre Informations Struktur zu verwalten, verhindern und so ein

akzeptables Maß an InformationsSicherheitsRestRisiko

(ISRR) zu gewährleisten.

Das Bundesamt für Sicherheit in der Informationssicherheit (BSI) hat (2016)

einen neuen Zertifizierungsstrang für

Informationssicherheitsmanagementsysteme (ISMS)veröffentlicht.

Das Konzept beschreibt wie eine Zertifizierung erfolgen kann, wenn das ISMS nach ISO/IEC 27001

aufgebaut ist und eine entsprechende Technische Richtlinie (TR)

des BSI berücksichtigt wird. Die Konformität eines Managementsystems zu einer TR (in

Verbindung mit der Konformität zur ISO/IEC 27001)

kann durch eine von der DakkS

( Deutsche Akkresitierungs Stelle)

akkreditierten

Zertifizierungsstelle für ISMS mit

einem Zertifikat bestätigt werden. Im Zuge dieses Verfahrens wird durch einen

Auditor eine Begutachtung auf Grundlage der in der Technischen Richtlinie

vorgegebenen Anforderungen durchgeführt.

Das Konzept der Zertifizierung ist in den Hinweisen

für Zertifizierungsstellen von sektorspezifischen Managementsystemen basierend

auf der ISO/IEC 27001

beschrieben. Ein Beispiel die TR

Zertifizierung nach diesem Konzept ist: TR-03108

Secure E-Mail Transport (BSI)

|

Was ist

Informationssicherheit? |

Vorhandensein von

·

Integrität

·

Vertraulichkeit

·

Verfügbarkeit

DIE Bedrohung

Wichtigste langfristige Bedrohungsquelle:

·

Mitarbeiter

(„HumanOS“) „Schwächstes Glied“ in der Sicherheitskette

·

Fehlende

Sicherheitskenntnisse/ Schulungen

·

Fehlende

umfassende personelle Konzepte

·

Leichte

Opfer für Social Engineering

·

Oft zu weit

reichende Berechtigungen

·

Ungepruefte

Administratoren

|

| ISO 2700x

ISMS Standards |

ISO 27000

Terms and Definitions

·

ISO 27005 Risk

Management

·

ISO 27001 Information

Security Management System

BS7799-2 (

British Code of Practice) Model for establishing, implementing, operating,

monitoring, reviewing, maintaining and improving an Information Security

Management System

ISO 27005 Risk

Management

·

ISO 27002 Code of

Practice

BS7799-1 Set

of controls, including policies, processes, procedures, organizational

structures, software/ hardware functions

ISO 27003

Implementation

·

Guidance Instructions

how to [technically] implement ISO 27001

ISO 27004

Metrics and Measurements

·

Definition of KPIs,

quantitative/ qualitative measurements, metrics etc.

ISO 27015 Accreditation Guidelines

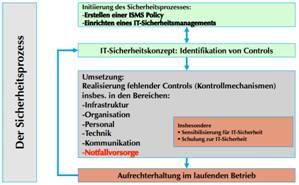

Der Sicherheitsprozess

Initiierung des Sicherheitsprozesses:

·

Erstellen

einer ISMS Policy

·

Einrichten

eines IT-Sicherheitsmanagements

|

| |

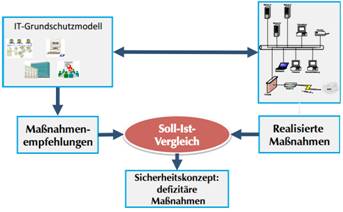

IT-Sicherheitskonzept:

Identifikation von Controls |

|

Umsetzung: |

Realisierung fehlender Controls (Kontrollmechanismen) insbes. in den

Bereichen...

·

Infrastruktur

·

Penetrationstest

·

IT

Sicherheitsanalyse

·

Organisation

·

Personal

·

Technik

·

Kommunikation (i.e. email, messages, mobil Telephone etc.)

·

Daten

Sicherheit ( Rechenzentrum, Server, Clouds, FTP, etc.)

·

Notfallvorsorge

Insbesondere

Sensibilisierung für IT-Sicherheit, Schulung zur IT-Sicherheit

Aufrechterhaltung im

laufenden Betrieb |

|

Die ersten Schritte zum ISMS |

·

Managementunterstützung für ISMS Einführung und Aufbau

·

Festlegung

des Geltungsbereichs

·

Festlegung

der Sicherheitsleitlinie (ISMS Policy)

·

Organisations Analyse

·

Risikoanalyse

·

Identifikation von Kontrollmechanismen und Maßnahmen

·

(Aus-) Gestaltung des

ISMS

|

|

Initiierung

des ITSicherheitsprozesses

|

|

|

Grundregeln

|

Verantwortung des Managements

·

Die

Initiative für ITSicherheit geht vom Management aus

·

Die

Verantwortung für ITSicherheit liegt beim Management

·

Nur wenn

sich das Management um IT Sicherheit bemüht, wird die Aufgabe "IT-Sicherheit"

wahrgenommen

·

Management

Vorbildfunktion

|

| Einrichten

des IT-Sicherheitsmanagements |

|

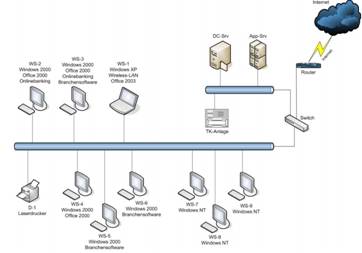

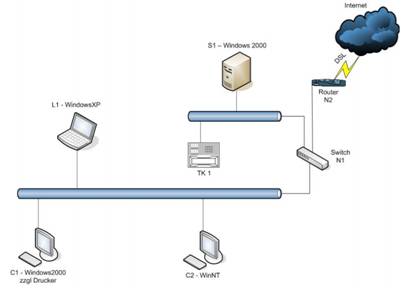

| Erstellen

der Netzstruktur – Netzplan |

Netzplan –

bereinigen

|

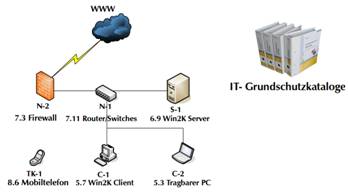

| BSI

Grundschutzkatalog

|

Bausteinbeschreibung

·

Darstellung

der Gefährdungslage (Gefaehrdunngskatalog)

·

Maßnahmenempfehlungen (Massnahmenkatalog)

·

Planung

und Konzeption

·

Beschaffung (sofern erforderlich)

·

Umsetzung

·

Betrieb

·

Aussonderung (sofern erforderlich)

·

Notfallvorsorge |

| Basis-Sicherheitscheck |

|

|

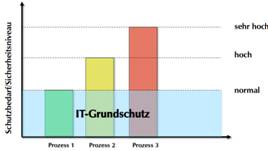

Schutzbedarfsfeststellung

|

Definition der

Schutzbedarfskategorien

· Definitionen der Kategorien müssen individuell angepasst werden

· Normal –

Schadensauswirkungen sind begrenzt und überschaubar

· Hoch –

Schadensauswirkungen können beträchtlich sein

·

Sehr hoch –

Schadensauswirkungen können ein existentiell bedrohliches, katastrophales Ausmaß

erreichen

Rechtliches

·

Datenschutz, Marketing, Finanzen, Gesundheit...

·

Vertraulichkeit, Integrität, Verfügbarkeit

Schutzbedarfs Prozesse

|

|

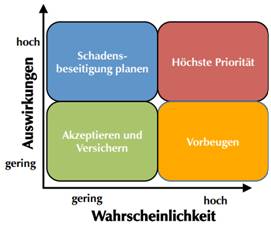

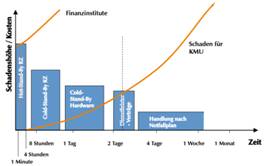

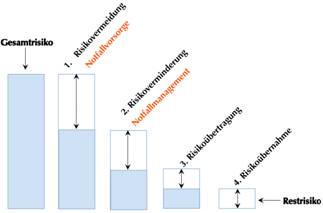

Höherer

Schutzbedarf, Risikoanalyse

Sicherheit

als Prozess - Notfallvorsorge

|

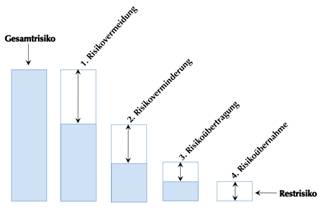

Abgestufte

Risikobewältigung

Risiko - Restrisiko

|

|

Zusammenfassung: |

Zur Umsetzung der

Vorgaben des BnetzA / BSI müssen die Maßnahmen aus dem ISO/IEC 27002 Norm

·

Dokumentiert

·

Umgesetz

·

und geprüft

sein

|

HOME/Zurueck

|

|